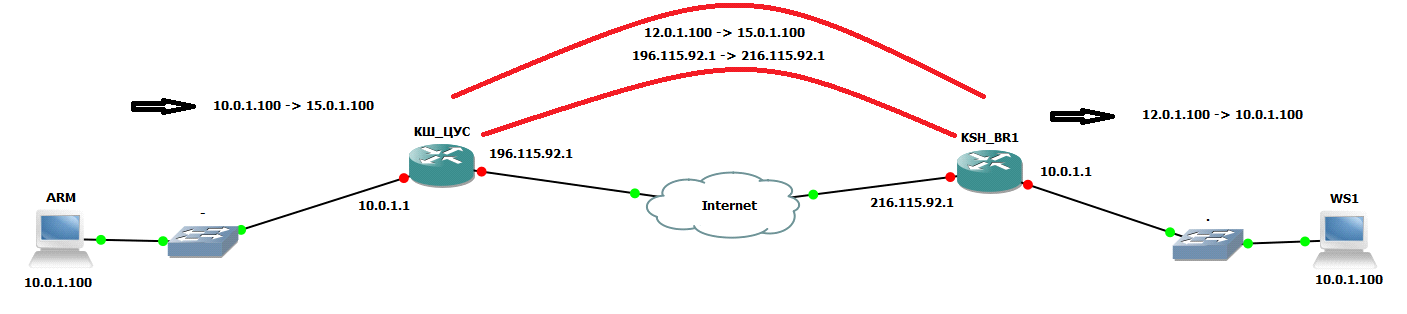

На сегодняшний день в мире существует масса решений по созданию маршрутизируемых сетей предприятия с использованием Internet. Основные проблемы при организации доступа из одной локальной сети в другую через интернет это безопасность и приватные адреса в локальных сетях. Вопрос с безопасностью решается шифрованием трафика и вариантов здесь несколько. От шифрования трафика самими приложениями, до создания шифрованных каналов на разных уровнях взаимодействия. Вопрос передачи трафика между серыми адресами решается технологиями виртуальных частных сетей VPN. В упрощенном виде это выглядит так: пакет в некую удаленную сеть инкапсулируется в IP пакет в котором адрес отправителя - это внешний белый адрес шлюза исходной сети, а адрес получателя - это белый адрес шлюза удаленной сети. Таким образом промежуточные маршрутизаторы Internet обрабатывают IP заголовок только с публичными, маршрутизируемыми адресами шлюзов. В совокупности с шифрованием содержимого получается довольно удобное и недорогое решение по объединению локальных сетей предприятия. Технологий VPN на сегодняшний день большое множество, как и устройств, позволяющих реализовывать сети VPN. Иногда возникает необходимость обеспечить связку между сетями с одинаковыми приватными адресами. Такое случается, например, при слиянии или, когда необходимо обеспечить связь с партнерами. Здесь на помощь приходит технология NAT, но только не в классическом виде, а с заменой адреса отправителя. Идея состоит в том, что из одной локальной сети удаленная сеть видна, как сеть с другим адресным пространством и наоборот. Вот пример:

Маски везде положим /24. Две локальные сети с полностью совпадающим адресным пространством. При этом чтобы попасть из левой сети к ресурсам правой мы обращаемся туда по адресам 15.0.1.Х. Удаленная сеть 10.0.1.Х для нас выглядит, как 15.0.1.Х. Что и логично. При попытке станции с адресом 10.0.1.100 обратиться на адрес 10.0.1.100 она постучит в себя и любой узел в сети 10.0.1.Х она будет искать в своей локальной сети с помощью ARP, а никак не отдавать на шлюз. При обращении же к адресу 15.0.1.Х она отдаст на шлюз. Задача заставить шлюз, когда отправлять данный пакет в туннель, заменить адрес отправителя 10.0.1.Х на адрес, например, 12.0.1.Х. Именно так левая сеть будет представляться для правой. Иными словами, чтобы достучаться из правой сети в левую, нужно обращаться по адресам 12.0.0.Х. В туннеле пакет инкапсулируется в новый между белыми адресами. Удаленный шлюз получив такой пакет должен выполнить преобразование адреса получателя из 15.0.1.Х в 10.0.1.Х и отдать получателю в своей локальной сети. Ответ естественно будет отправлен на адрес 12.0.1.Х от 10.0.1.Х и процедура зеркально повторится, а правом шлюзе адрес отправителя будет заменен на 15.0.1.Х, а на принимающем шлюзе адрес получателя будет заменен на 10.0.1.Х.

Эту задачу можно решить с применением АПКШ "Континент, который предназначен для безопасного подключения сетей предприятия к сети Internet, организации VPN каналов site to site и host to site, фильтрации трафика и некоторых других функций.

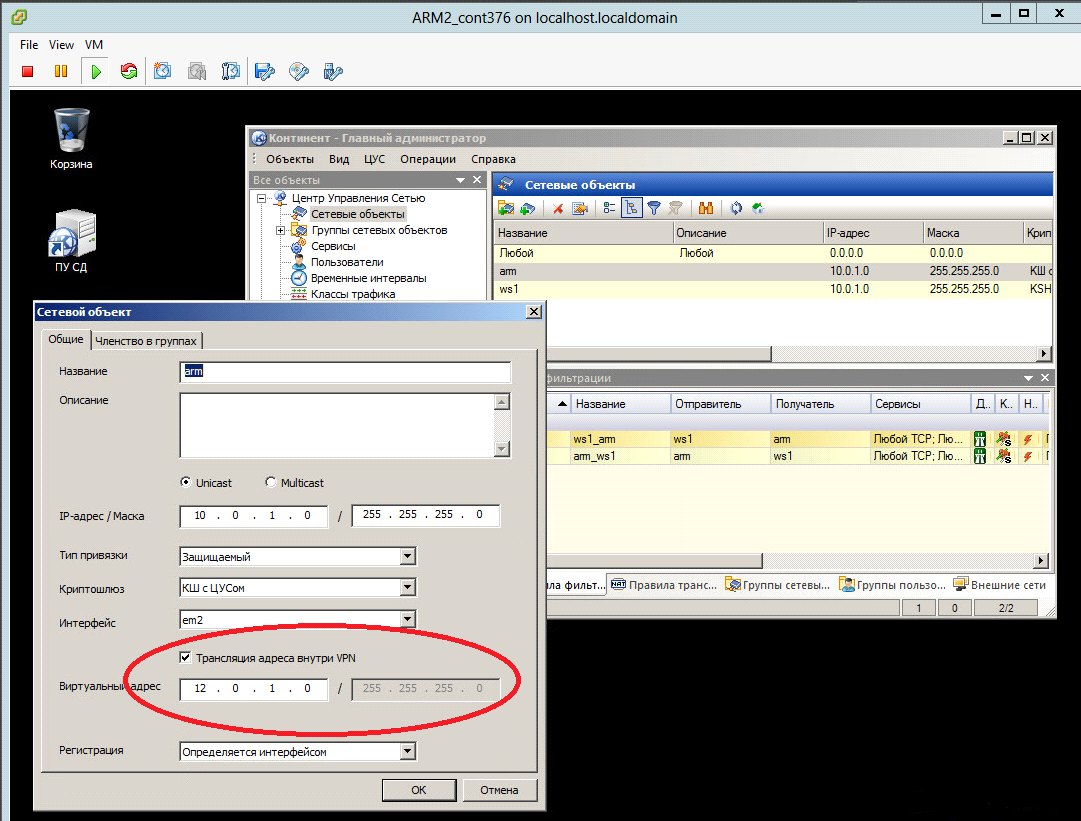

Реализуется это следующим образом. При создании сетевых объектов между которыми мы будем передавать шифрованный трафик, сразу указываем, что необходимо заменять адрес отправителя на заранее оговоренный при передаче трафика в VPN туннель. В нашем примере сделаем трансляцию одной подсети в другую. Вообще, можно транслировать и единичный адрес в любой единичный адрес.

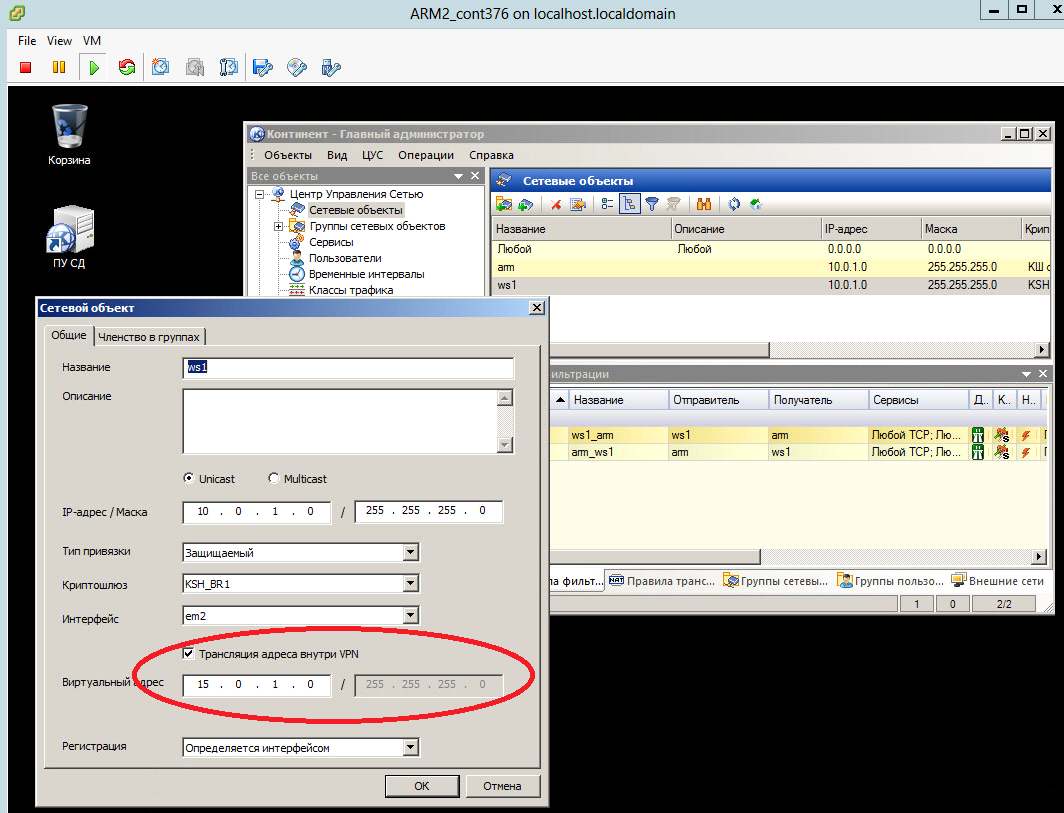

Для второго объекта:

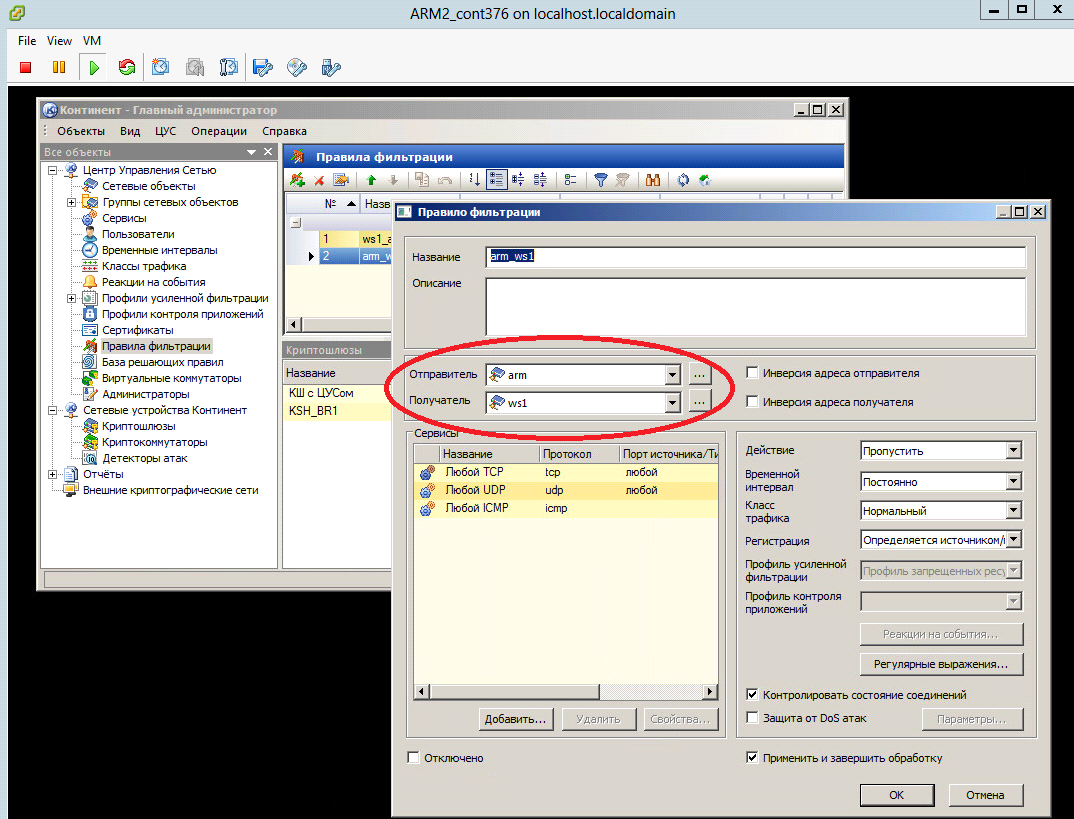

Добавляем правило, разрешающее трафик между этими объектами.

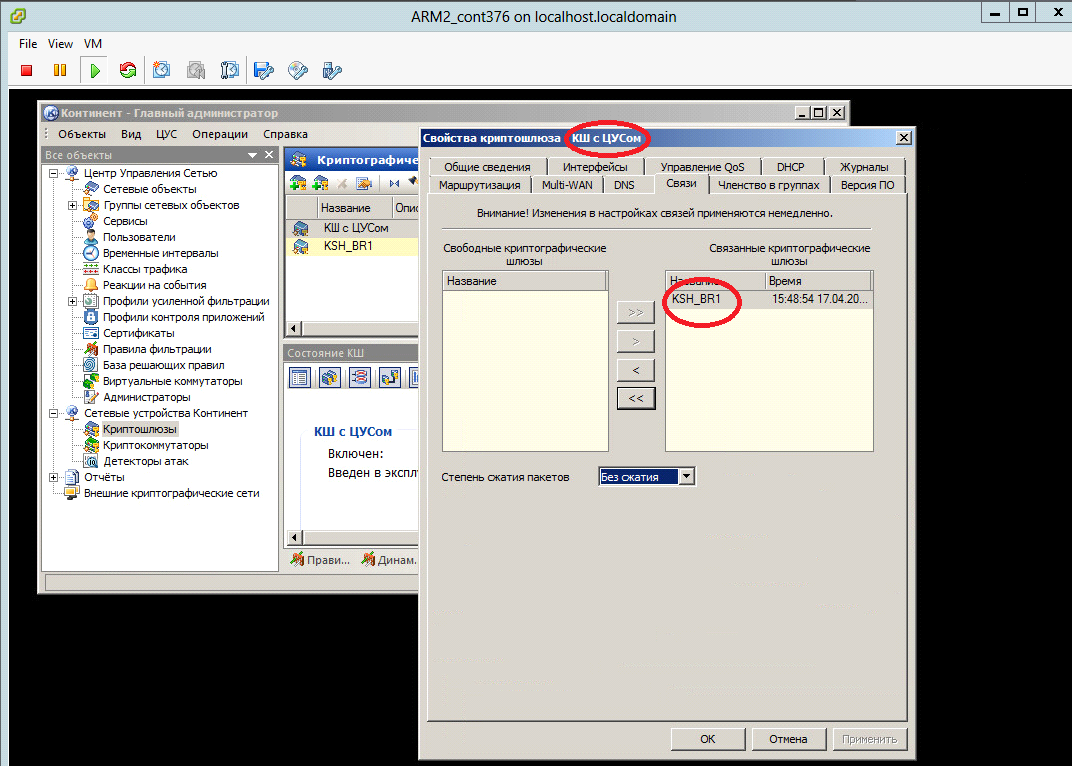

Для того, чтобы трафик шифровался необходимо наличие ключей парной связи на криптошлюзах, между которыми и пойдет этот трафик. Для генерации и передачи ключей на криптошлюзы на центре управления сетью ЦУС формируем связь между нужными криптошлюзами:

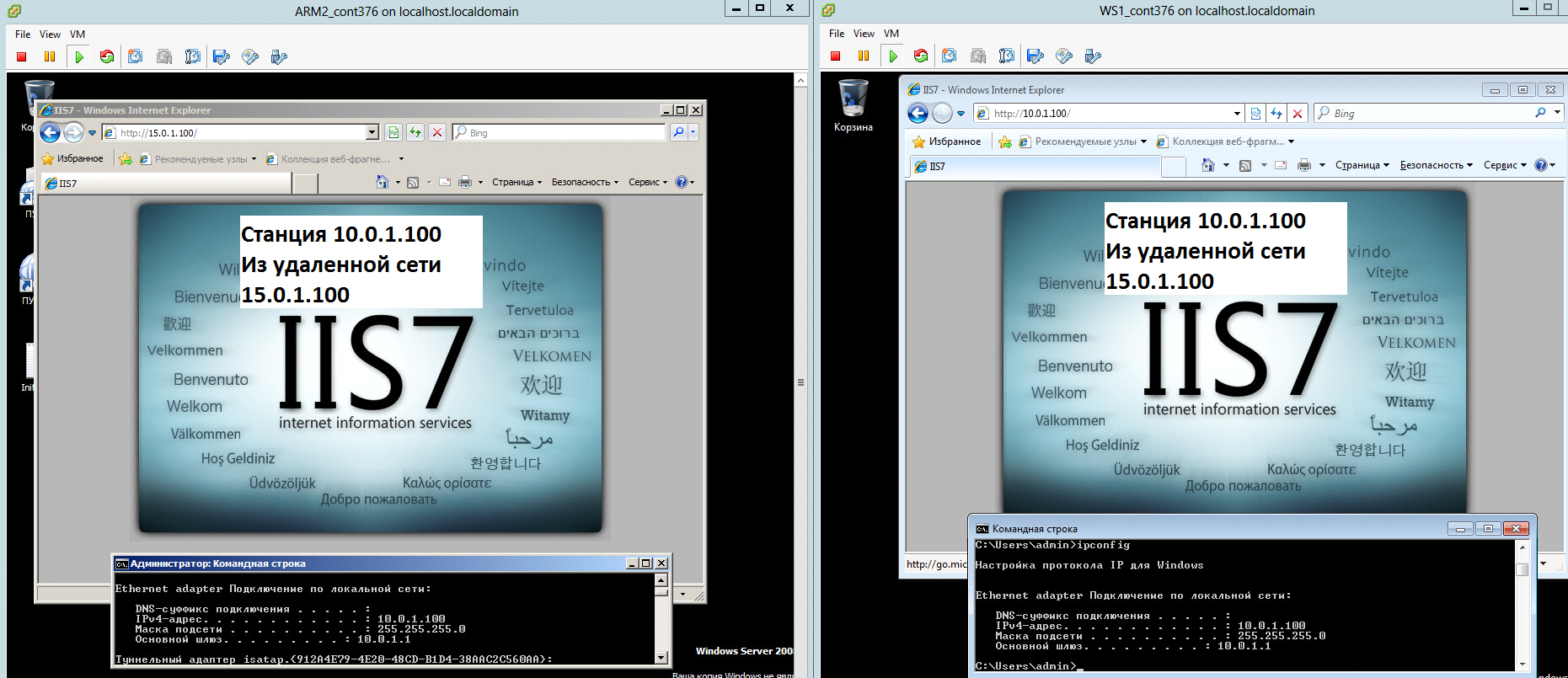

Теперь все должно заработать. Проверим, например, доступ к ВЭБ серверу, находящемуся в удаленной сети.

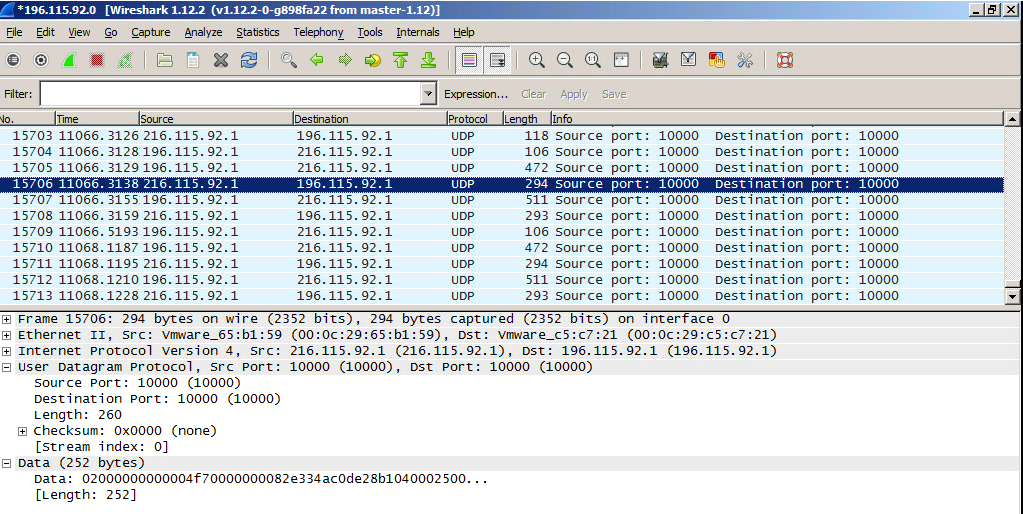

Из своей сети обращаемся по адресу 15.0.1.100. Находясь на самом ВЭБ сервере пробуем открыть страницу по локальному адресу ВЭБ сервера. Результат то же. Настройки адресов у обоих станций абсолютно одинаковые. Осталось проверить, что происходит в публичной сети. Захватим трафик на промежуточном маршрутизаторе.

Здесь мы наблюдаем шифрованный трафик между публичными адресами шлюзов, что и требовалось получить. Вот так в несколько шагов можно решить эту задачу с помощью АПКШ "Континент".

Детально с развертыванием, управлением и особенностями сетей н базе АПКШ "Континент", вы можете ознакомиться в соответствующем курсе.

.png)

+7 (812) 718-6184

+7 (812) 718-6184